W32/Gnurbulf.B 1

Varian Flu Burung yang memblok menu logon

Team Vaksincom dikejutkan oleh banyaknya laporan dimana banyak komputer yang tidak bisa login ke komputernya. Awalnya, Vaksincom mengira penyebab hal tersebut hanya masalah sepele seperti pengguna komputer lupa / salah memasukkan “username” dan “password”. Tetapi karena banyaknya keluhan yang datang dan para korban sangat yakin sudah memasukkan username dan password dengan benar, Vaksincom mulai curiga ada “sesuatu” yang menyebabkan hal ini. Setelah mengklik tombol [Ok] pada menu login, komputer bereaksi sebentar, tetapi langsung kembali lagi ke menu login. Begitupula jika dilakukan start pada “Safe Mode” ataupun “Safe Mode with Command Prompt”, komputer tetap memaksa menampilkan login page. Karena itu Vaksincom memperkirakan bahwa ini adalah aksi baru dari virus lokal generasi terakhir. Yang menjadi masalah dalam membersihkan virus yang “mengerjai” login page ini sebenarnya adalah bagaimana mengakses registri dan file virus yang sudah “ngendon” di komputer, padahal kita tidak memiliki akses ke dalam karena login page di blok. Terpaksa semua ilmu tenaga dalam dikeluarkan dan dalam artikel ke dua, Vaksincom akan memberikan cara bagaimana membenarkan login page yang sudah di manipulasi sedemikian rupa oleh virus sehingga anda tidak bisa login. Celakanya, jika anda menginstal OS anda dengan format NTFS dan bukan FAT, maka anda tidak bisa menggunakan cara biasa untuk mengakses NTFS dan harus menggunakan NTFS for DOS (yang bagi sebagian orang awam agak2 rumit), ada cara kedua yaitu menggunakan Windows PE / Mini XP atau cara lebih simple jika anda memiliki 2 komputer adalah mencopot harddisk komputer pertama yang terinfeksi virus dan menjadikan sebagai harddisk data di komputer kedua untuk mebenahi registri dan virus pada harddisk pertama. Asalkan hati-hati, jangan sampai malah komputer kedua yang menjadi terinfeksi virus ini…. Nanti anda malah harus mencari komputer ke tiga L. Kalaupun terpaksa, ada “aji pamungkas” yang sering dijalankan oleh para pengguna komputer yang terinfeksi virus …. Tidak lain dan tidak bukan adalah “format”. Cara ini cukup efektif, bagi Vaksincom memformat komputer kami usahakan sebagai cara terakhir dan sampai saat ini kami belum menyarankan anda menggunakan “aji pamungkas” ini karena jika terjadi infeksi ulang, apakah anda harus memformat terus komputer anda ?

Anda pasti masih ingat dengan virus Flu Burung, untuk varian awalnya penyebarannya tidaklah terlalu cepat dan tidak banyak mamakan korban [tidak seperti virus Flu Burung dalam kehidupan nyata yang sampai saat ini menjadi momok menakutkan di seluruh dunia dan sudah memakan banyak korban baik dari hewan itu sendiri atau bahkan manusia]. Menyadari “hasil karyanya” tidak terlalu sukses kini pembuat virus Flu Burung [W32/Gnurbulf] mengeluarkan varian terbarunya dan hasilnya cukup menggemparkan.

Untuk varian kedua ini masih dibuat dengan menggunakan program bahasa VB serta mempunyai ukuran 46 KB dan untuk mengelabui user ia akan menggunakan icon “MS Word” dengan mempunyai ekstensi .EXE dengan type file sebagai “Application” (lihat gambar 1)

Gambar 1, File induk Gnurbulf.B

Memanipulasi file Screen Saver sebagai file MS Word dan ukuran file virus yang berbeda-beda

Ciri utama dari virus ini salah satunya adalah kemampuanya untuk menyembunyikan file MS Word dan membuat file duplikat sesuai dengan nama file yang disembunyikan dengan ekstensi .scr. File yang terinfeksi akan sulit untuk dikenali hal ini karena ekstensi dari file tersebut akan disembunyikan (tidak diperlihatkan), selain itu virus ini akan menggunakan icon MS Word dan akan tetap menggunakan type file sebagai “Microsoft Word Document” bukan sebagai “Screen Saver” dengan sedikit memanipulasi registry string yang ada di lokasi :

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\scrfile

Default = Microsoft Word Document

Selain file duplikat yang telah dibuat, Gnurbulf.B akan mempunyai ukuran sesuai dengan ukuran asli dari file tersebut ditambah sekitar 46 KB dari ukuran semula [contohnya: jika file asli mempunyai ukuran 20 KB maka file duplikat yang dibuat oleh virus akan mempunyai ukuran 66 KB] tidak seperti virus lokal lainnya dimana semua file duplikat yang dibuatnya akan mempunyai ukuran yang sama, sehingga anda tidak akan menyangka bahwa file tersebut sebenarnya adalah file yang sudah terinfeksi virus, walaupun demikian virus ini masih “berbaik hati” karena file duplikat yang dibuat olehnya masih dapat dibuka dan di edit [isi file masih bisa di dibaca dan di edit] (lihat gambar 2)

Gambar 2, File duplikat yang dibuat oleh Gnurbulf.B

Memblok Login Page

File induk virus Gnurbulf.B agak sulit untuk dihapus karena file induk dari virus ini akan di simpan di lokasi C:\Recycled dimana folder ini akan diset menjadi “Hidden dan System. Anda dapat merubah attribut dari folder tersebut terlebih dahulu dengan menggunakan perintah Attrib –s –h C:\Recycled dari Dos Prompt, selain itu Gnurbulf.B tidak akan melakukan blok terhadap fungsi Windows seperti Regedit / Msconfig / Task Manager / Cmd atau tools security lainnya [seperti: Pocket Killlbox/ProceeXP atau Hijack This]. Tetapi sebagai gantinya, Gnurbulf akan memblok login page. Aksi yang lebih maut dan merepotkan dari aksi-aksi di atas.

Jika file yang sudah terinfeksi tersebut dijalankan, Gnurbulf.B akan membuat beberapa fle induk untuk dijalankan setiap kali komputer booting diantaranya:

%Drive%:\Recycled

SVCHOST.EXE

SMSS.EXE

SPOOLSV.EXE

CTFMON.EXE

Catatan:

%Drive% menunjukan lokasi Hard Disk/Partisi Hard Disk, Contoh

C:\Recycled

D:\Recycled

C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}

Docicon.exe

Agar file tersebut dapat di jalankan secara “Autorun”, Gnurbulf.B akan membuat / merubah string pada regitry berikut:

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Shell = Explorer.exe “C:\recycled\SVCHOST.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Word.Document.8\DefaultIcon

Default = C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}\docicon.exe

HKEY_USERS\S-1-5-21-1454471165-1844237615-725345543-1003\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Shell = Explorer.exe “C:\recycled\SVCHOST.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Userinit = C:\recycled\SVCHOST.exe,

HKEY_CLASSES_ROOT\Word.Document.8\DefaultIcon

Default = C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}\docicon.exe

Walaupun Gnurbulf.B tidak akan melakukan blok terhadap Regedit / MSConfig / cmd maupun Task Manager, tetapi ia akan tetap bermain dengan “Folder Option” dengan tujuan untuk menyembunyikan ekstensi file sehingga user akan kesulitan untuk mengetahui ekstensi dari suatu file yang ingin di lihat, tujuannya adalah agar user sulit membedakan file virus dengan file MS Word sehingga menjalankannya secara tidak sadar. Untuk melakukan hal tersebut ia akan membuat string pada registry key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt

CheckedValue = 1

DefaultValue = 1

UncheckedValue = 1

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden

CheckedValue = 0

DefaultValue = 0

UncheckedValue = 0 (lihat gambar 3)

Gambar 3, Folder Options yang dirubah oleh Flu Burung

Untuk menyebarkan dirinya, Gnurbulf.B masih menggunakan media Disket/UFD atau media file sharing yakni dengan cara menyembunyikan file MS Word dan membuat file duplikat sesuai dengan file yang disembunyikan tersebut dengan ciri-ciri :

Menggunakan icon “MS Word”

Ekstensi .SCR [ekstensinya akan disembunyikan]

Type file “Microsoft Word Document”

Ukuran file “acak” sesuai dengan file asli [file asli tersebut akan ditambah sekitar 46 KB dari ukuran semula]

Selain aktif pada mode “Normal” Gnurbulf juga akan aktif walaupun komputer di boot melalui “safe mode” atau “safe mode with command prompt”

Pembuat Gnurbulf cukup pintar melakukan rekayasa sosial

Satu hal yang dilakukan dan menjadi tujuan utama dari virus ini adalah mencoba untuk menyembunyikan file MS Word [.doc] dan membuat file duplikat sesuai dengan nama file yang disembunyikan. Gnurbulf.B ini hanya akan menyembunyikan file MS Word jika file tersebut pernah dibukan atau dengan kata lain selama anda tidak membuka file MS Word yang asli maka file tersebut tidak akan disembunyikan. Dua hal ini, yang pertama ukuran virusnya bervariasi dan tidak mengubah semua file MS Word akan mengurangi kecurigaan korban virus dan membuat virus ini makin lama ditemukan. Hal ini menunjukkan bahwa pembuat virus ini cukup pintar dan memeprhitungkan aksi virusnya dengan baik dan efektif. (lihat gambar 4)

Gambar 4, File duplikat yang dibuat oleh Gnurbulf.B

Merubah type file .SCR menjadi “Microsoft Word Documents”

Seperti yang sudah dijelaskan sebelumnya bahwa file duplikat yang dibuat oleh Gnurbulf.B akan mempunyai type file sebagai “Microsoft Word Document” walaupun sebenarnya merupakan file “Screen Saver” [karena file duplikat tersebut akan mempunyai ekstensi .SCR] sehingga akan menyulitkan user untuk membedakan file asli dan file duplikat hal ini juga dikarenakan file duplikat yang dibuat akan mempunyai ukuran yang sesuai dengan file aslinya ditambah sekitar 46 KB dari ukuran semula [contohnya: jika file asli mempunyai ukuran 20 KB maka file duplikat yang dibuat oleh virus akan mempunyai ukuran 66 KB], untuk merubah type file dari “Screen Saver” menjadi “Microsoft Word Documents”, Gnurbulf.B akan membuat string pada registry berikut:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\scrfile

Default = Microsoft Word Document

Gambar 5, Type file yang diubah oleh Gnurbulf.B

Cara mengatasinya Gnurbulf.B

1. Putuskan hubungan komputer yang akan dibersihkan dari jaringan.

2. Jika mengunakan Windows ME / XP, matikan “system restore” untuk sementara selama proses pembersihan.

3. Matikan proses virus yang sedang aktif di memori, anda dapat menggunakan tools ”Security Task Manager”, kemudian matikan proses virus yang menggunakan icon “MS Word”, seperti yang terlihat pada gambar 6 dibawah ini:

Gambar 6, Mematikan proses virus yang aktif di memori

4. Setelah proses virus tersebut berhasil dimatikan, hapus file induk yang dibuat oleh virus yang berlokasi di direktori:

%Drive%:\recycled

SVSHOST.exe

SMSS.exe

SPOOLSV.EXE

CTFMON.exe

Catatan:

%Drive%, menunjukan lokasi Hard Disk/Partisi Hard Disk, contoh

C:\Recycled

D:\Recycled

§ C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}

Docicon.exe

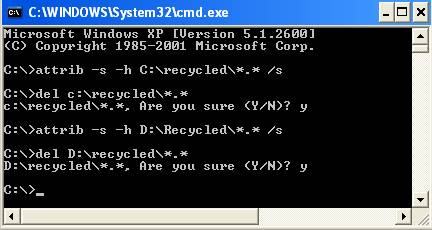

Penghapusan file induk tersebut memang sedikit menyulitkan karena attribut folder Recycled tersebut akan diset menjadi “Hidden dan System” oleh karena itu anda harus menghapus attribut tersebut agar dapat menghapus file induk tersebut dengan cara:

Klik tombol [Start]

Klik tombol [Run]

Ketik perintah CMD, kemudian klik tombol [OK]

Setelah jendela Dos Prompt muncul, ketik baris perintah

ATTRIB –S –H C:\RECYCLED\*.* /s

Gnurbulf.B juga akan membuat file induk di drive lain dengan nama folder yang sama [contoh: D:\Recycled] dengan nama file yang sama, oleh karena itu hapus juga file induk yang ada di Drive yang lain dengan terlebih dahulu menghilangkan attribut “Hidden dan System” dari file tersebut dengan menggunakan perintah yang sama seperti di atas.

Setelah berhasil menghilangkan atribut tersebut hapus file induk tersebut dengan menggunakan perintah berikut pada Dos Prompt

DEL C:\Recycled\*.*

Anda juga dapat menghapus file induk di drive lain [contoh: D:\Recycled] dengan menggunakan perintah yang sama dengan hanya mengganti lokasi drive yang dituju. (lhat gambar 7)

Gambar 7, Menghapus attribut dan menghapus file induk Gnurbulf.B

5. Setelah berhasil menghapus file induk tersebut, hapus string registry yang sudah dibuat oleh Gnurbulf.B, untuk mempercepat proses penghapusan copy script dibawah ini pada program “notepad” kemudian simpan dengan nama “repair.inf” dan jalankan file tersebut dengan cara:

Klik kanan “repair.inf”

Klik “Install”

[Version]

Signature=”$Chicago$”

Provider=Vaksincom

[DefaultInstall]

AddReg=UnhookRegKey

DelReg=del

[UnhookRegKey]

HKLM, Software\CLASSES\batfile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\comfile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\exefile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\piffile\shell\open\command,,,”””%1″” %*”

HKLM, Software\CLASSES\regfile\shell\open\command,,,”regedit.exe “%1″”

HKLM, Software\CLASSES\scrfile\shell\open\command,,,”””%1″” %*”

HKLM, SOFTWARE\Classes\scrfile,,,”Screen Saver”

HKLM, SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, Shell,0, “Explorer.exe”

HKLM, SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt, UncheckedValue,0×00010001,0

HKLM, SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden, UncheckedValue,0×00010001,1

HKLM, SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit,0, “C:\Windows\system32\userinit.exe,”

HKLM, SOFTWARE\Classes\Word.Document.8\DefaultIcon,,,”C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}\wordicon.exe”

HCR, Word.Document.8\DefaultIcon,,,”C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}\wordicon.exe”

[del]

HKCU, Software\Microsoft\Windows NT\CurrentVersion\Winlogon, shell

HKU, S-1-5-21-1454471165-1844237615-725345543-1003\Software\Microsoft\Windows NT\CurrentVersion\Winlogon, shell

6. Hapus file duplikat yang telah dibut oleh virus dengan ciri-ciri

Menggunakan icon MS.Word

Ekstensi .SCR

Type file “Microsoft Word Document”

Catatan:

Sebelum menghapus file duplikat tersebut, pastikan anda sudah menampilkan semua file yang disembunyikan dan menampilkan ext. dari file tersebut, hal ini di maksudkan untuk mempermudah proses penghapusan. (lihat gambar 8 dan 9). Untuk mempermudah proses penghapusan virus dan mencegah infeksi ulang, kami sarankan anda menggunakan antivirus yang dapat mendeteksi Gnurbulf.B dengan baik. Norman Virus Control dengan update terakhir mampu mendeteksi dan membasmi file yang terinfeksi oleh W32/Gnurbulf.B.

Gambar 8, Menampilkan file yang disembunyikan dan menampilkan ekstensi file

Gambar 9, File duplikat yang dibuat oleh Gnurbulf.B

Hapus juga file yang berada didirektori:

C:\WINDOWS\Installer\{90110409-6000-11D3-8CFE-0150048383C9}

Docicon.exe

7. Tampilkan kembali file MS Word yang sudah disembunyikan oleh virus dengan menggunakan perintah ATTRIB –s –h C:\*.doc /s pada Dos Prompt, untuk menampilkan file yang disembunyikan di drive lain [contoh : D:\] gunakan perintah tersebut di atas dengan mengganti lokasi drive yang di tuju [contoh : ATTRIB –s –h D:\*doc /s] (lihat gambar 10)

Gambar 10, Menampilkan file MS Word yang disembunyikan oleh Gnurbulf.B

8. Untuk pembersihan optimal dan agar komputer tersebut tidak terinfeksi kembali gunakan antivirus yang sudah dapat mengenali virus ini dengan baik.